Kostensenkung geht eigentlich überall gleich. Man standardisiert die Abläufe und reduziert die Ausnahmen. Je mehr Ausnahmen und Spezialfälle, desto aufwendiger und teurer. Trotzdem gibt’s in der IT den ungebrochenen Trend zum BYOD (eigenes Gerät im Unternehmen nutzen) bei gleichzeitigen Fragezeichen warum die IT eigentlich soviel kostet und manchmal so kompliziert ist. Als Benutzer einer Lösung möchte ich von überall her zugreifen und alles tun können. Immer mehr gibt’s auch „Schatten IT„. Wenn die IT was ablehnt mache ich selber was um ein unmittelbares Problem zu lösen. Keine Filesharing-Möglichkeit mit externen? Dropbox und gut ist. Mal unabhängig davon, dass Schatten IT nicht wirklich verwaltet wird, sind solche selber genutzten Cloud-Dienst leider auch oft das Einfallstor für Viren und Ransomware. Wenn also eine interne Lösung für ein bestimmtes Thema fehlt, dann muss man sich als Nutzer einbringen und schauen dass auch die Finanzierung sicher gestellt wird. Weil wenn man BYOD unterstützen will braucht es immer auch das Budget dazu.

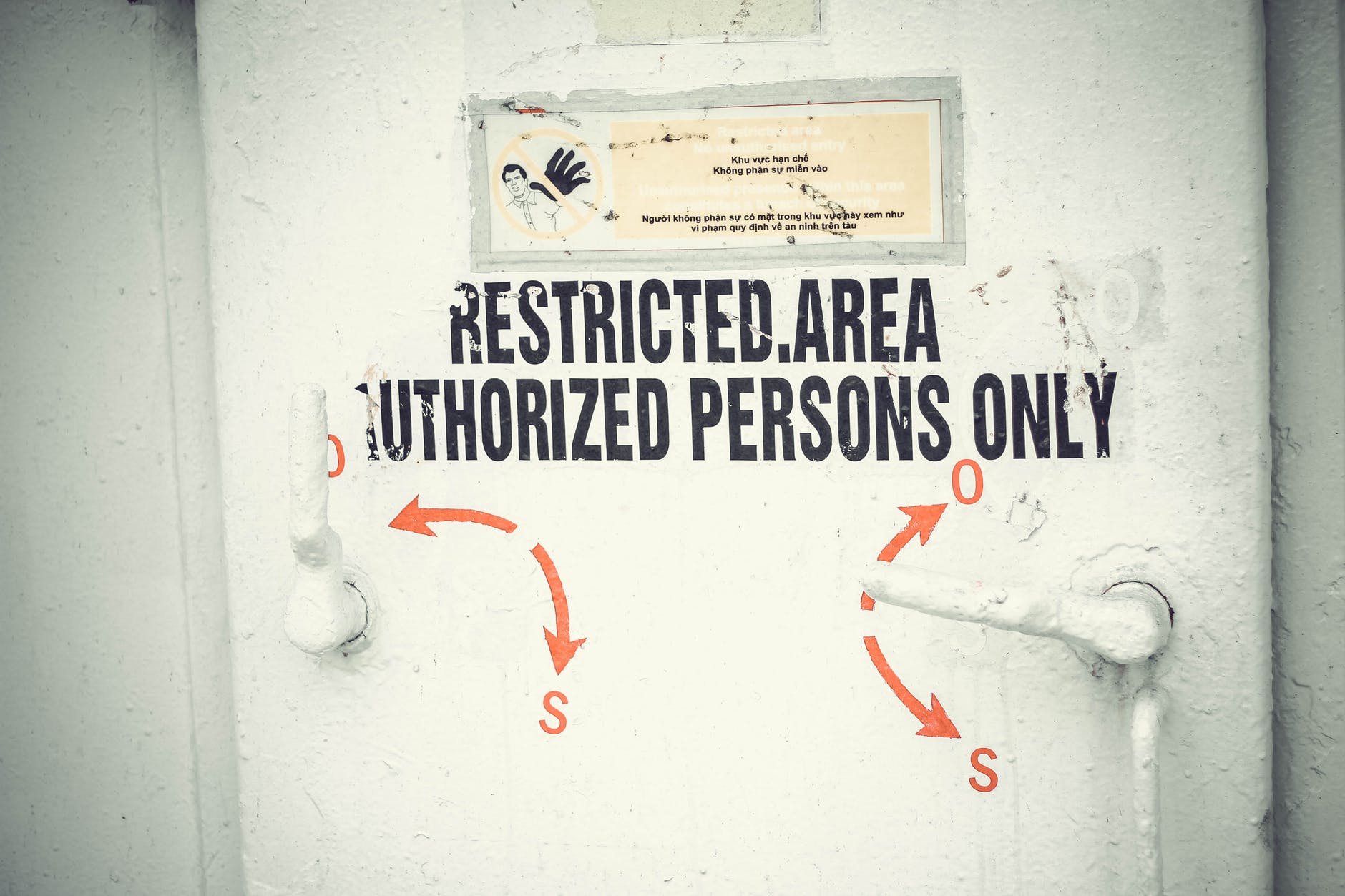

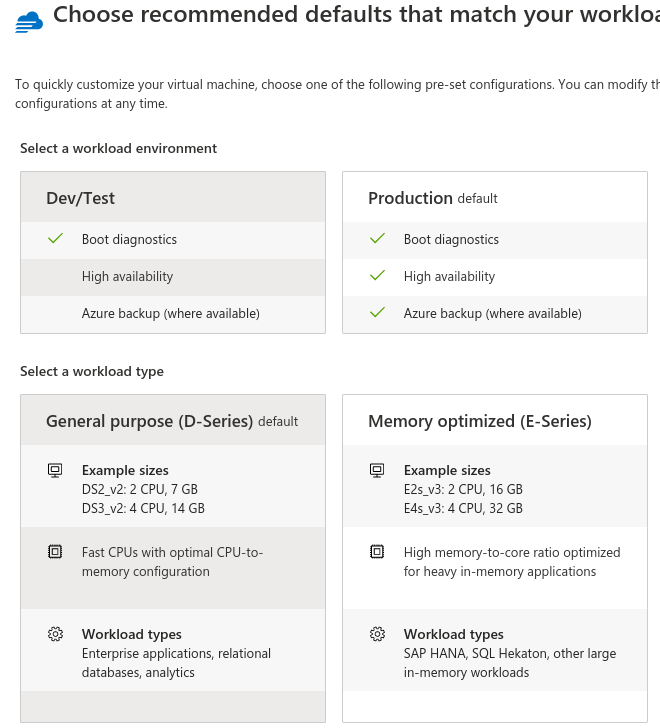

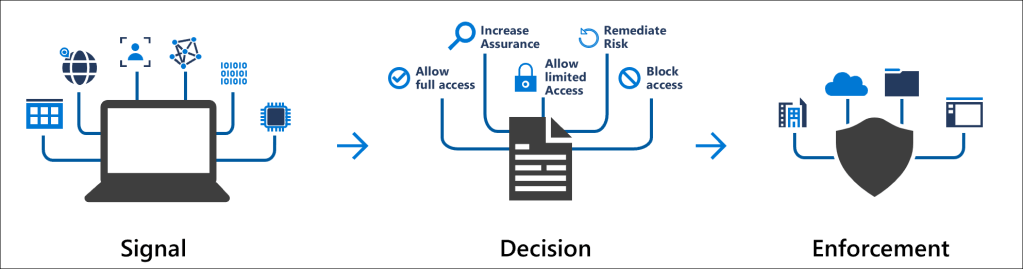

Heute geht es aber nicht um Kosten sondern um ‚Conditional Access‘. Das ist Teil von Microsoft Azure und soll eben helfen, die Zugriffe zu definieren. Ein wichtiges neues Marketing-Schlagwort dabei ist ‚Zero Trust‚. Jede Verbindung wird als unsicher angeschaut bis das Gegenteil bewiesen ist.

Wann kommt ‚Conditional Access‚ zum Einsatz? Bei Zugriff auf Azure und M365 Anwendungen sowie allen Apps die damit zu tun haben und zwar erst NACH der Anmeldung. Man weiss zu diesem Zeitpunkt bereits WER den Zugriff möchte. Jetzt wird noch festgelegt WAS für eine Art Zugriff man erlauben möchte. Das hat nicht direkt mit klassicher Berechtigung zu tun. Dort erhält man z.B. einen Zugriff auf Finanz-Daten wenn man in der FINANZ Gruppe ist. ‚Conditional Access‚ kann auch Gruppen nutzen aber geht weit darüber hinaus.

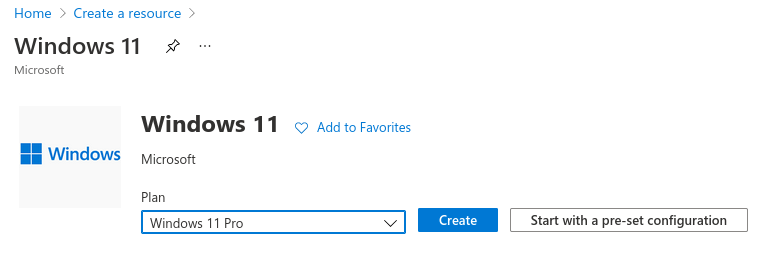

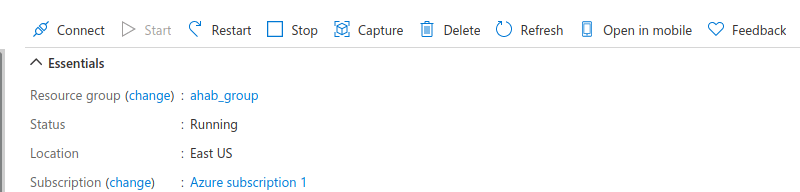

- Was kommt für ein Gerät daher? Ist es z.B. ein Windows System oder Linux?

- Ist es ein bekanntes Gerät, dass vom Unternehmen verwaltet wird oder ein unbekanntes?

- Von woher erfolgt der Zugriff? Von welchen Standorten aus darf ich zugreifen?

- Wie greife ich zu? Nutze ich eine App? Wenn ja welche? Ist es ein Zugriff über den Web-Browser?

- Bin ich in den richtigen Zugriffsgruppen? Habe ich Adminrechte oder nicht?

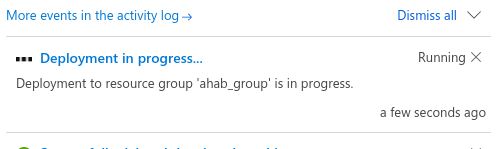

Je nachdem was bei der Prüfung des Gerätes festgestellt wird, kann definiert werden ob:

- Der Zugriff abgelehnt wird

- Der Zugriff gewährt wird

- Der Zugriff gewährt wird aber mit zusätzlichen Auflagen (MFA)

Was sind den nun typische Anwendungsbeispiele:

- Der Zugriff auf Finanzdaten soll aus bestimmten Ländern nicht erlaubt werden

- Administratoren sollen bei jedem Zugriff einen zweiten Faktor für die Anmeldung nutzen (MFA)

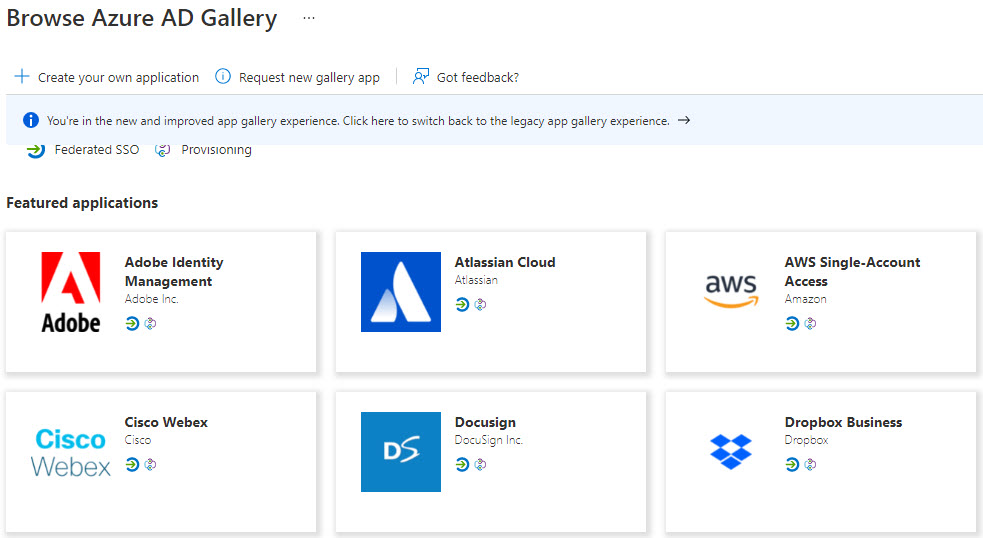

- Ein Zugriff soll nur über zugelassene und geprüfte Apps erfolgen

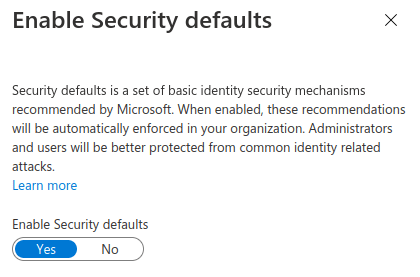

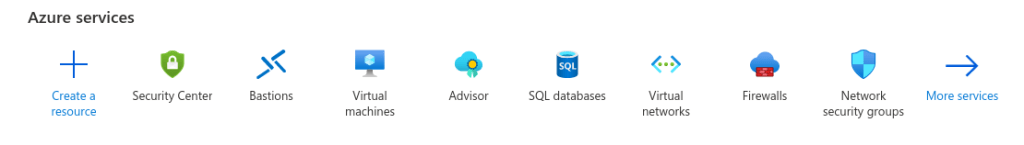

Conditional Access ist nicht für jeden das richtige, denn erstens mal kostet es ja nach Verwendung und benötigt Azure Lizenzen (P1 / P2). Für kleine Unternehmen gibt es ‚Security Defaults‘ und ‚MFA‘. Es dürfte daher eher an grössere Unternehmen gerichtet sein, die eben BYOD nur kontrolliert zulassen wollen. Zwar ist es sehr einfach ‚Conditional Access Policies‘ aufzusetzen aber wen es nicht richtig gemacht wird, kann ich damit auch viel Unheil anrichten.

In diesem kurzen aber spannenden Video wird es noch genauer erklärt:

https://www.microsoft.com/en-us/videoplayer/embed/RE4MwZs?postJsllMsg=true

- Fragen dazu? Nutze den Vorschlaghammer

- Diese Website unterstützen? Hier gibt’s das T-Shirt