Private channels are often presented as a convenient way to restrict access within a Team. Need a smaller group? Create a private channel. Problem solved.

In practice, private channels are not just a visibility toggle. They introduce structural differences that many organizations only discover once governance, ownership, or lifecycle processes start to behave unexpectedly.

Before looking at the pitfalls, it helps to clarify what a Team actually is — and what a private channel changes.

What Is a Team?

A Microsoft Team is fundamentally a people-centric collaboration workspace.

When a Team is created, you are not defining a folder hierarchy. You are defining:

- A group of people

- A shared conversation space

- A shared SharePoint document library

- A single permission boundary

The governing principle is simple:

Membership defines access.

If you are a member of the Team, you see the channels, the conversations, and the files. Ownership and responsibility are aligned with that membership.

This simplicity is intentional. It keeps the collaboration model transparent and predictable.

What Is a Private Channel?

A private channel allows a subset of Team members to collaborate separately within the same Team.

On the surface, this appears to be a minor adjustment — a restricted space inside an existing workspace.

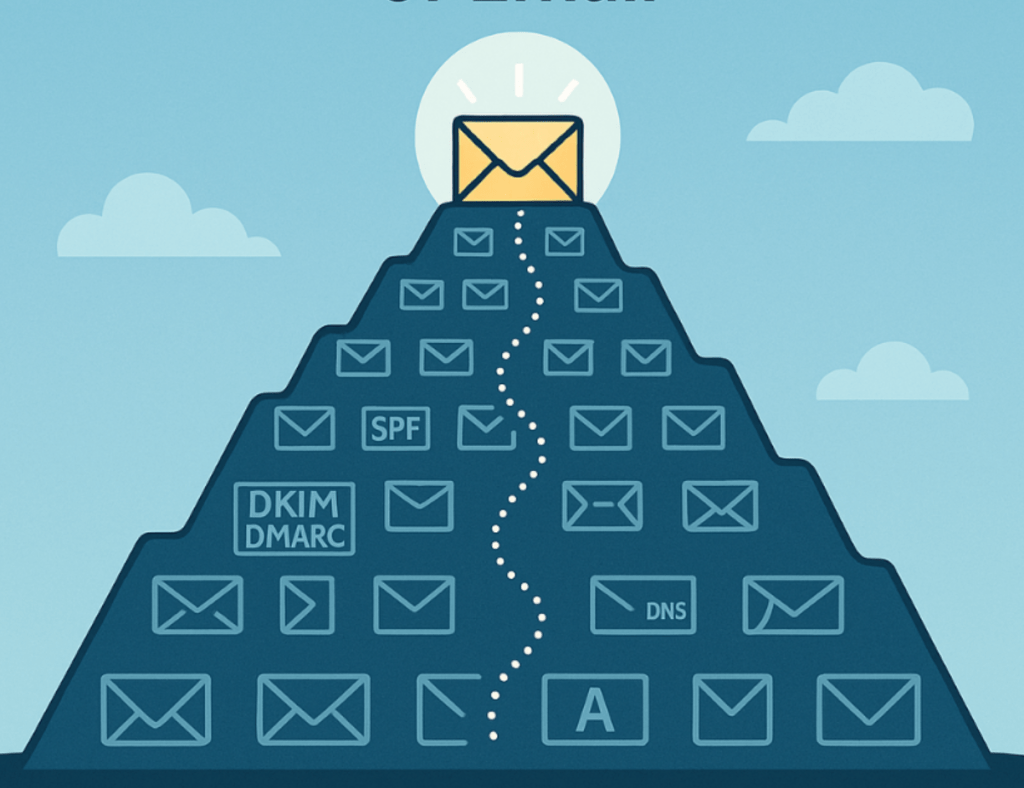

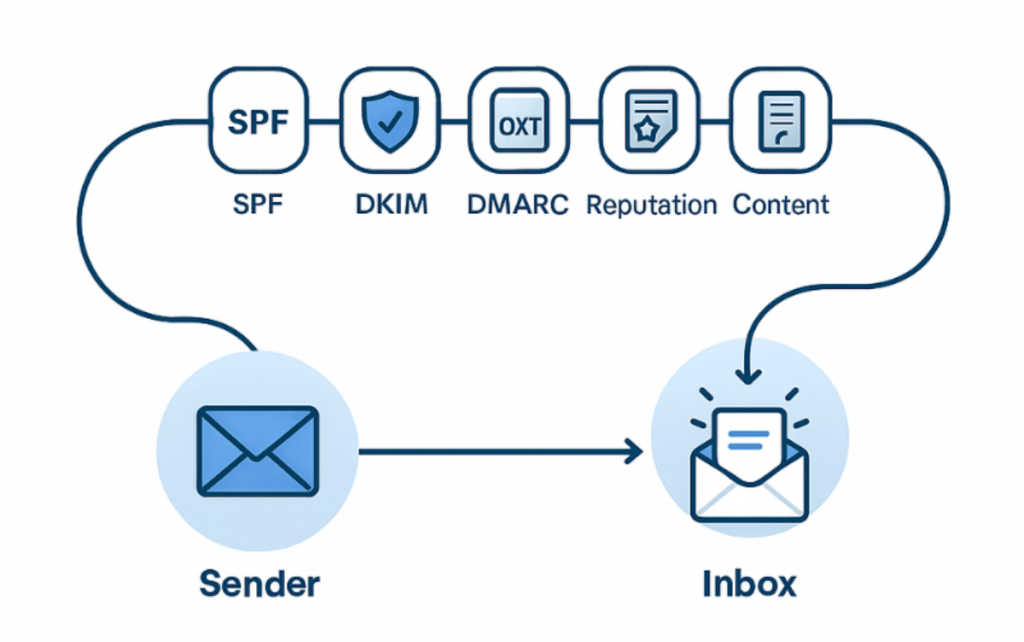

Technically, however, a private channel introduces:

- Its own membership list

- Its own SharePoint site

- Its own permission boundary

It does not merely hide content. It creates an additional structure layered on top of the original Team.

In doing so, it subtly changes the design assumption that “membership defines access.”

Access is now defined at multiple levels.

With that in mind, here are ten things that are easy to overlook when using private channels.

1. A Private Channel Is Not Just a Folder

Perception:

A private channel is essentially a folder with restricted permissions.

Reality:

Every private channel creates its own separate SharePoint site collection.

Implication:

You are not creating a subfolder. You are creating another site with independent permissions, storage, and lifecycle implications.

2. Membership Is Independent from the Team

Perception:

If someone is a member of the Team, access will “just work.”

Reality:

Private channel membership is separate from Team membership.

Implication:

Adding someone to a Team does not give them access to existing private channels. Each one must be managed individually.

Now you may think this is a good thing. But it isn’t. Because it’s not a centrally managed entity like a file server share, it introduces fragmented ownership, duplicated permission logic, and hidden state that governance tools do not automatically reconcile.

3. Removal and Re-Addition Are Not Symmetrical

Perception:

If someone is removed and later re-added, everything returns to normal.

Reality:

Removing a user from a Team removes them from its private channels.

Re-adding them to the Team does not automatically restore private channel access.

Implication:

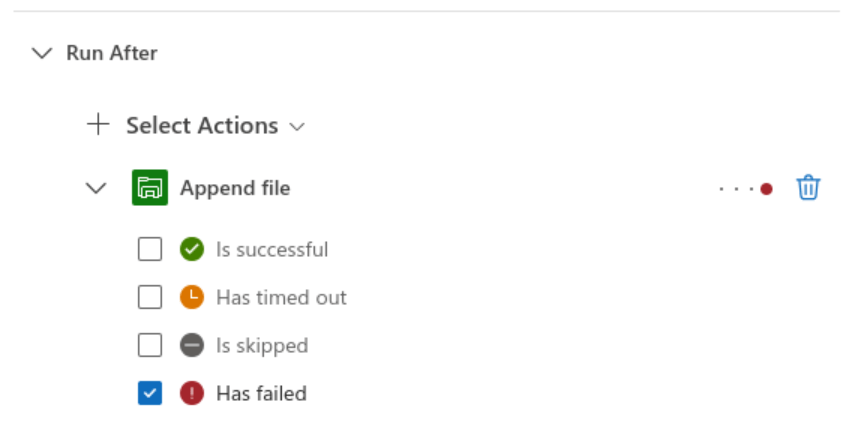

Access recovery becomes manual and error-prone. Governance automation may produce unexpected side effects.

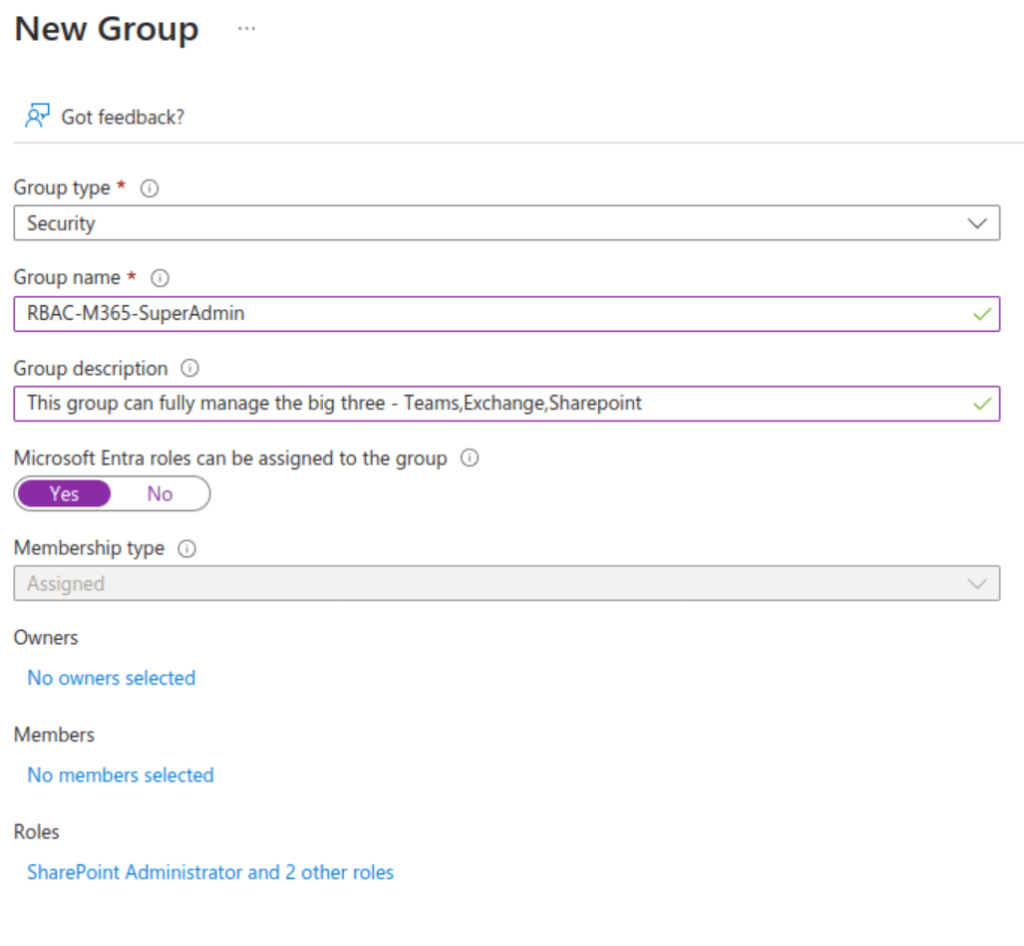

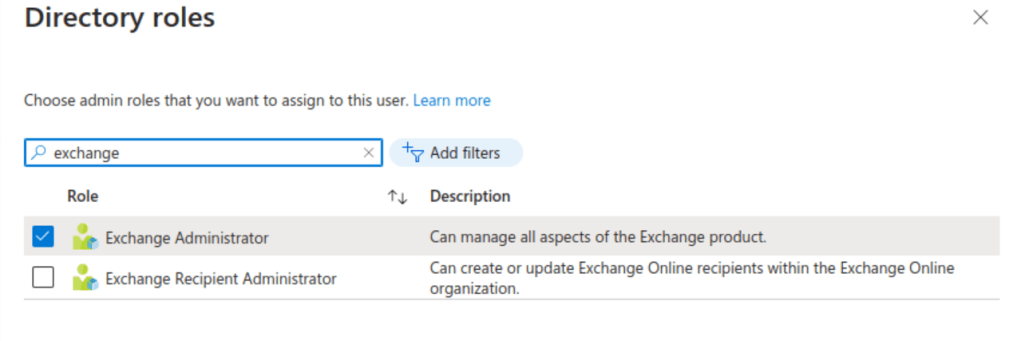

4. Team Owners Do Not Automatically Own Private Channels

Perception:

Team owners oversee everything within their Team.

Reality:

Private channels have their own ownership structure.

Implication:

Responsibility fragments. Team owners may not feel accountable for content and access inside private channels.

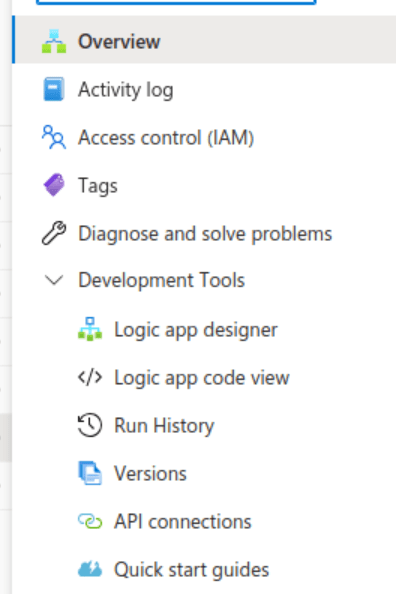

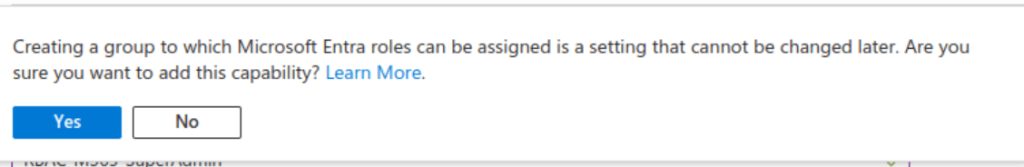

5. Governance Operates at the Team Level — Until It Doesn’t

Many governance mechanisms (access reviews, lifecycle policies, ownership checks) are designed with Team-level assumptions.

Private channels introduce additional membership boundaries.

Implication:

Governance logic that works perfectly at Team level can behave unpredictably once private channels are widely used.

6. Private Channels Multiply Hidden State

Each private channel has:

- Separate membership

- Separate SharePoint site

- Separate permission scope

Implication:

The complexity of your environment increases non-linearly. Visibility decreases, especially in larger organizations.

7. Lifecycle Management Becomes Ambiguous

When a project ends:

- Who archives the private channel?

- Who checks its permissions?

- Who ensures its data is retained correctly?

If ownership is fragmented, lifecycle actions are easily overlooked.

8. Transparency Drops for End Users

Users increasingly encounter:

“You don’t have access.”

Often because they are Team members but not private channel members.

Implication:

Support effort increases. Trust in the structure decreases. The model becomes harder to explain. It also creates a false sense of security, because Private Channel Owners may falsely assume that Owners can never see the content. But governance tools or processes may inadvertently re-add the Teams owners.

9. Backup, Retention, and Compliance Become More Complex

Because private channels are separate SharePoint sites, compliance and backup tooling may treat them as distinct objects.

Implication:

Policies that appear simple at Team level can require additional consideration once private channels are involved.

10. They Encourage ACL Thinking in a Collaboration Model

Teams is fundamentally designed as a people-centric collaboration workspace.

Private channels reintroduce fine-grained access segmentation inside a space that was intended to be membership-driven.

Implication:

Organizations may unintentionally recreate traditional file-share patterns — but with more moving parts.

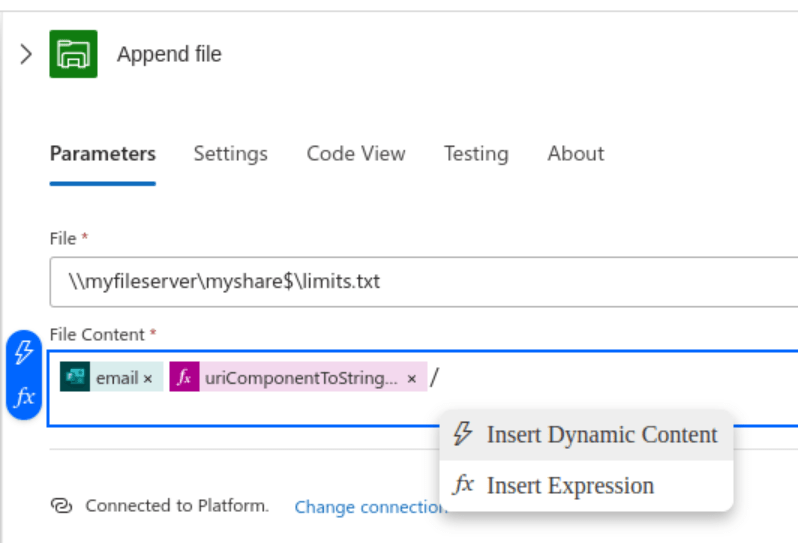

Real World Examples

Because people are used to working with fileshares, they often try to copy that type of structure. For example, they might create a Teams workspace that’s called ‚My Department‘. Teams workspaces are not managed by IT department in the same way as fileshares. Instead, there’s the concept of ‚ownership‘ – which means that the owner of the workspace defines who is a member and who isn’t. They can also elevate someone else to be an owner. In practice, the broader the scope of the workspace, the more people are owners.

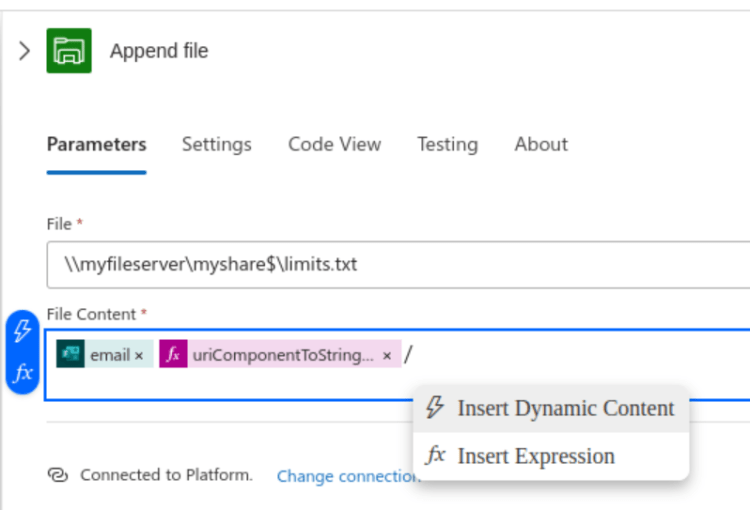

What happens is that people think: This isn’t for everyone in the department, so why don’t I create a ‚private channel‘? They might create something like ‚Strategy Meeting 2026‘ and only add people who were part of the event. Later, it is decided that there are some documents that should be shared with others in the department and a link is sent out. People click on the link and receive ‚Access denied‘. What? Access denied? But I’m a member of the department and this is the department Teams workspace! Never mind, why don’t I request access. Chances are that the Owner will grant access (he’s sent out the e-mail) because it’s a ‚1-click‘ operation. Now we have fragmented access and governance is broken.

Conclusion

Private channels are not lightweight.

They modify the collaboration model and introduce additional governance layers.

Think twice before creating one.

If in doubt, create a separate Team instead.

A Teams workspace is not a department file share. Trying to copy the structure can only end one way: confusion and chaos.