Wurde im Wilden Westen ein fahrender Trek von Siedlern angegriffen, dann wurde zügig eine Wagenburg gebildet. Und auch während eines Zwischenstopps wurden jeweils die Wagen im Kreis aufgestellt. Warum? Innerhalb der Wagenburg war es sicherer. Angreifer konnten von innen erspäht und abgewehrt werden. Gibt es eine Verbindung vom Wilden Westen zum Netzwerk-Design? Es gibt Firmen, die immer noch interne Systeme als ‚gut‘ definieren und externe als ‚böse‘. Wenn jemand sich im inneren Kreis befindet, dann wird er nicht mehr so gross überprüft. Der gehört ja zu uns! Aber was, wenn sich jemand einen Cowboy-Hut anzieht und einfach nachts leise in die Wagenburg reinspaziert?

Einerseits wollen die Benutzer von überall her mit allen Geräten auf alle Systeme zugreifen können, ob es jetzt ein Mobitelefon oder ein Tablet oder ein klassischer PC ist. Private Geräte wie auch geschäftliche Geräte kommen zum Einsatz. Auf der anderen Seite zwingt der Kostendruck zur Standardisierung und Skalierung und unter anderem darum werden immer öfter auch Cloud Services eingesetzt. Systeme lassen sich auf Knopfdruck hoch- bzw. runterfahren. Es wird nur bezahlt was genutzt wird. In dieser IT Welt lässt sich das Wagenburg-Modell nicht mehr aufrecht erhalten, auch weil Daten sich nicht zwingend auf internen Systemen befinden. Aber wie kann jetzt der Schutz trotzdem sicher gestellt werden, wenn doch alles erlaubt ist?

Im Azure und M365 Umfeld gibt es einerseits den bedingten Zugriff (CAP). Will jemand auf ein System zugreifen wird die Anfrage im Hintergrund jedesmal neu geprüft und kann dann je nach Art des Gerätes oder des Benutzers etc. zusätzliche Sicherheitsprüfungen auslösen (MFA). Bei Verdacht kann eine CAP den Zugriff auch ganz ablehnen. Aber reicht das aus? Denn natürlich werden Hacker und Cyberkriminelle versuchen einen Weg zu finden um auf Firmendaten zuzugreifen oder Schwachstellen auszunutzen. Es braucht ein intelligentes System, dass die Attacken frühzeitig erkennt und alarmiert. Die gute Nachricht: das gibt es natürlich schon! Das Rad muss nicht neu erfunden werden. Wir sprechen heute über ‚Sentinel‘ (zu deutsch ‚Wächter‘).

Was braucht es dazu?

Voraussetzung ist ein aktives Azure Abonnement. Wer nicht schon ein Abo hat (z.b. für M365) kann hier ein Probeabo lösen.

Was kann ich mit Sentinel?

- Logs aus verschiedenen Azure / M365 Lösungen zentral ablegen und aufbewahren

- Alarmieren und informieren (sowohl mit automatischen als auch eigenen Regeln)

Was kostet mich das?

Detailliert lässt es sich anhand des Sentinel Rechners sagen aber im Prinzip kommt es auf die Datenmenge an und wie lange diese gespeichert werden sollen. Ebenfalls kosten die automatisierten Abläufe (Logic Apps) bei jeder Ausführung. Das soll aber nicht abschrecken, denn in der Regel wird man im Sentinel nicht auf einen Schlag alles aufschalten sondern eins nach dem anderen. Es gibt auch eine 30-Tage Testversion. Wichtig ist einfach, die Kosten im Auge zu behalten. Ja, es kann viel kosten, muss aber nicht. Die teuerste Ueberwachung ist sowieso keine zu haben.

Und wie geht das jetzt?

Im folgenden erkläre ich, wie Sentinel in wenigen Schritten aktiviert und genutzt werden kann.

- Wir melden uns beim Azure Portal an

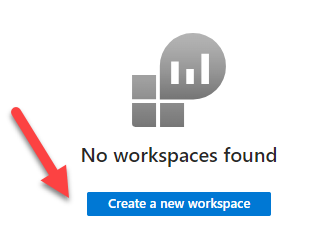

- Dort suchen wir nach Sentinel und wählen zuerst ‚Create‘ um einen neue Sentinel Umgebung zu erstellen

- Für jeden Sentinel braucht es zuerst einen ‚Log Analytics Workspace‘ (hier werden die eigentlichen Logdaten gesammelt). Dieser wird gleich als nächstes erstellt.

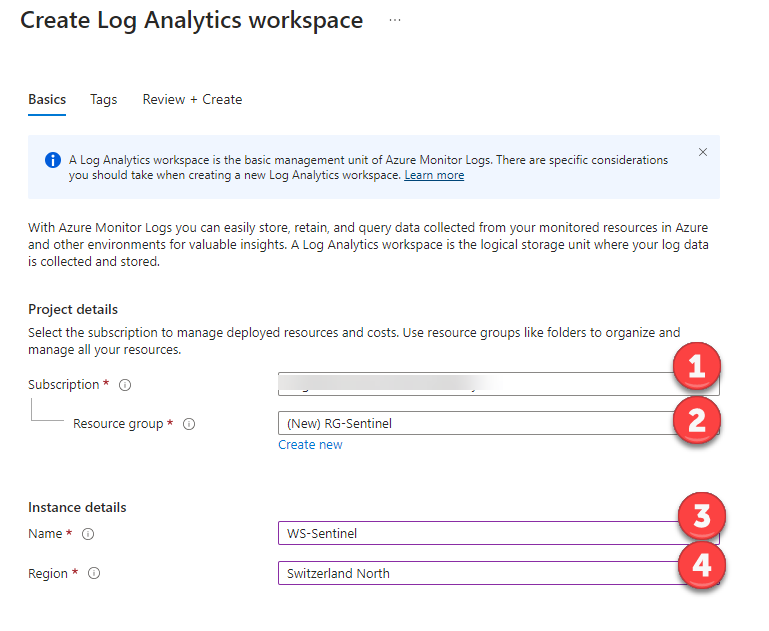

- Das Abo / die Subscription muss ausgewählt werden

- Es wird empfohlen Azure Objekte in einer eigenen ‚Resource Gruppe‘ zu gruppieren (eine Art Verwaltungscontainer)

- Ein Name muss gewählt werden für den Workspace

- Es muss gewählt werden in welcher Azure Region der Workspace erstellt werden soll. Gesetzliche und regulatorische Vorgaben können eine lokale Ablage bedingen aber einige Regionen sind auch teurer als andere. Siehe Rechner.

- Nach Erstellung den Workspace nochmals auswählen

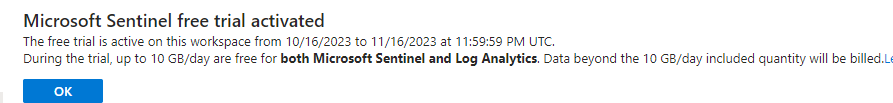

- Bei Erstnutzung gibt es einen 30-Tage ‚Free Trial‘ der bis zu einer bestimmten Datenmenge kostenlos ist. Das muss nochmals bestätigt werden.

- Danach geht es zum ‚Content Hub‘. Hier finden sich vordefinierte Lösungen zu diversen Microsoft Produkten aber auch von Drittherstellern. Eine Suche nach ‚Microsoft 365‘ oder ‚Azure‘ zeigt die zugehörige Lösung an.

- Gewünschte Lösung auswählen und installieren

- Nun ist die Lösung installiert aber noch nicht verbunden. Dazu müssen wir zu ‚Data Connector‘ wechseln

- Der Balken auf der linken Seite zeigt den Verbindungs-Status:

- grau -> nicht verbunden

- grün -> verbunden (Nach Konfiguration)

- Installiertes Produkt auswählen und ‚Open Connector Page‘ um die Config abzuschliessen

- Was konfiguriert werden kann ist sehr individuell. Beim M365 Connector sind es zum Beispiel die einzelen M365 Produkte wie ‚Exchange, Sharepoint, Teams‘.

- Sobald ein Produkt installiert und konfiguriert wurde stehen unter ‚Analytics‘ diverse Vorlagen zur Verfügung.

- In unserem Beispiel möchten wir informiert werden, wenn jemand das Audit Logging deaktiviert um seine Spuren zu verwischen. Dazu suchen und wählen wir die Vorlage und klicken auf ‚Create Rule‘

- Wir haben diverse Einstellungsmöglichkeiten. In unserem Beispiel möchten wir eine einfache automatische Zuweisung des ‚Incidents‘ an einen Owner (z.B. Security Operations).

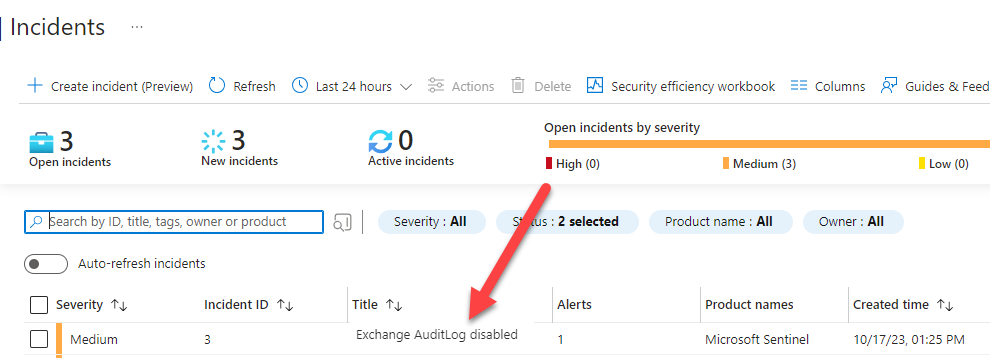

- Diese Regel läuft nun im Hintergrund periodisch ab (wie oft ist einstellbar) und sollte jemand das Audit Log deaktivieren wird automatisch ein ‚Incident‘ erstellt.

- Zum Beweis werden werden wir Powershell das Audit Log in unserem Test Tenant deaktivieren und sogleich wieder aktivieren (das bitte nicht zu Hause ausprobieren 🙂 Dazu verbinden wir uns mit Azure Powershell und führen diese Befehle aus:

- Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $false

- Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true

- Und kurze Zeit später erscheint im Sentinel der ‚Incident’….

Natürlich haben wir hier nur an der Oberfläche gekratzt. Aber es ist beeindruckend wie die Lösung nach kurzer Zeit einsatzbereit ist. Mit ‚Playbooks‘ kann die Automatisierung über ‚Logic Apps‘ eingebunden und verfeinert werden. Dazu mehr in einem späteren Beitrag.

Und zuletzt….

Zum guten Schluss noch einmal eine Erinnerung an wichtige Seiten:

- Die Feedbackseite „Vorschlaghammer“ – hier kannst Du Fragen stellen oder Wünsche oder Ideen einbringen

- Die T-Shirt Seite – hier kannst Du das ClickCoach Team unterstützen und dabei noch gut aussehen